Peretas kini menggunakan perisian yang dibangunkan oleh Agensi Keselamatan Nasional AS (NSA) untuk menambang cryptocurrency secara haram. Menurut laporan yang dikeluarkan baru-baru ini oleh Cyber Threat Alliance (CTA), yang disusun oleh kumpulan pakar keselamatan siber dari McAfee, Cisco Talos, NTT Security, Rapid7 dan Sophos, antara lain, pengesanan perisian hasad perlombongan crypto telah melonjak menjadi lebih dari 400 peratus dalam satu setengah tahun yang lalu.

Pelaku berniat jahat merampas sumber pemproses komputer melalui pencerobohan infrastruktur rangkaian internet, dan peretasan komputer, antara lain. Salah satu trend yang lebih membimbangkan adalah penggunaan eksploitasi NSA yang dibocorkan pada awal tahun lalu oleh Shadow Brokers yang dijuluki EternalBlue.

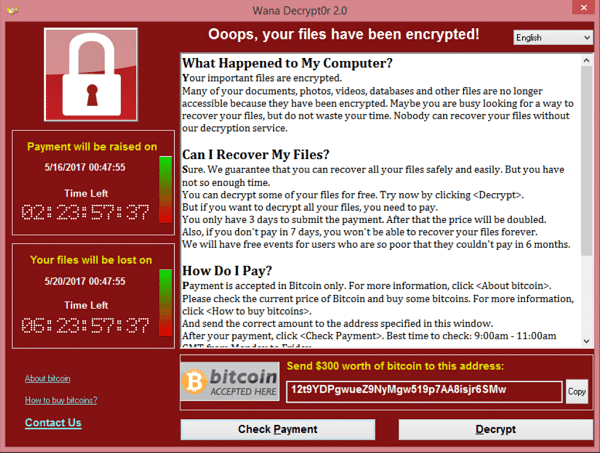

Segera setelah pelepasan kod sumbernya, penjenayah siber menggunakan alat tersebut untuk melancarkan serangan ransomware dahsyat yang dijuluki WannaCry, yang menyebabkan lebih dari 200.000 komputer dijangkiti di lebih dari 100 negara. Perkhidmatan Kesihatan Nasional Britain (NHS) adalah salah satu institusi yang menjadi sasaran serangan tersebut dan akibatnya rangkaian ditutup.

Menurut laporan baru, eksploitasi yang sama digunakan untuk memanfaatkan daya tambang crypto menggunakan malware yang disebut WannaMine. Komputer yang dijangkiti boleh menjadi lambat atau mengalami masalah pemanasan perkakasan. Walau bagaimanapun, beberapa serangan lebih canggih. Mereka memantau penggunaan tetikus atau CPU, dan menghentikan operasi secara automatik ketika daya pemprosesan melampaui ambang batas tertentu.

Ciri ini menjadikan mereka lebih sukar untuk dikesan, memungkinkan mereka bertahan dan akhirnya menghasilkan pulangan yang lebih besar bagi penjenayah siber. Secara amnya, jangkitan malware EternalBlue sukar dikesan kerana kemampuannya berfungsi tanpa memuat turun fail aplikasi sekunder.

Perisian malware WannaCry menyebabkan lebih dari 200,000 komputer dijangkiti di lebih dari 100 negara. (Kredit Gambar: Wikipedia).

Bagaimana perisian hasad WannaMine Crypto Mining berfungsi

WannaMine adalah malware perlombongan crypto berasaskan EternalBlue yang paling terkenal. Ia didapati menyebar melalui pelbagai cara. Salah satunya adalah oleh pengguna internet yang memuat turun perisian palsu dari sumber tidak rasmi, lampiran e-mel, dan dengan menawarkan arahan kemas kini perisian yang mengelirukan.

Ia bergantung pada alat pengurusan Windows untuk operasi dan penyamarannya sendiri dalam proses yang sah. Oleh itu, ia tidak berfungsi pada peranti Android atau iOS. Namun, ia membolehkan penggodam memuat turun dan memuat naik fail ke komputer, menghitung proses yang sedang berjalan, melaksanakan perintah sewenang-wenangnya, mengumpulkan maklumat khusus sistem seperti alamat IP dan nama komputer, dan memungkinkan penyusup mengubah beberapa tetapan peranti.

Wannamine biasanya menggunakan Mimikatz, alat penggodam Windows yang digunakan untuk ‘memecahkan’ perisian, untuk mendapatkan lebih banyak kawalan sistem. Mimikatz awalnya dikembangkan oleh Benjamin Delpy, dapat mengakses kata laluan komputer melalui ingatannya dan memperbudaknya ke botnet. Ia juga memiliki kemampuan untuk mengeksport sijil keselamatan, menimpa Microsoft AppLocker dan proses yang berkaitan dengan Polisi Pembatasan Perisian, serta mengubah hak istimewa.

Statistik Cryptojacking

Amalan cryptojacking nampaknya berleluasa dan November lalu, statistik yang dikeluarkan oleh AdGuard didakwa bahawa lebih daripada 33,000 laman web dengan jumlah lebih dari 1 bilion pelawat bulanan mempunyai skrip cryptojacking. Sebilangan besar tidak peduli untuk memberi amaran kepada pengguna mengenai perkara ini. Monero dikatakan sebagai cryptocurrency pilihan untuk pelakon cryptojacking terutamanya kerana ciri samaran dan kemampuannya untuk dilombong menggunakan komputer sederhana hingga kelas bawah.

Pada bulan Februari, lebih daripada 34,000 laman web didapati menggunakan pelombong JavaScript CoinHive, yang juga digunakan untuk menambang Monero. Ini berdasarkan statistik yang berasal dari Pencarian PublicWWW pangkalan data, yang dapat digunakan untuk mengungkapkan potongan JavaScript di laman web.

Penambang CoinHive adalah cara yang sah untuk melakukan perlombongan dalam penyemak imbas. Pada masa ini, hanya kira-kira 19,000 laman web yang disenaraikan sebagai memaparkan kod Coinhive. Penurunan mendadak di laman web yang menggunakan pelombong mungkin berkaitan dengan penurunan keuntungan perlombongan.

Jauh dari Coinhive, pelombong Smominru Monero telah dijumpai menjadi yang paling aktif di alam liar, dan disebarkan menggunakan EternalBlue exploit. Penggunaannya pertama kali dikesan pada Mei tahun lalu, dan pada masa itu, pelaku di belakangnya dilaporkan menambang Monero bernilai $ 8,500 dalam seminggu. Rangkaian botnet mereka terdiri daripada lebih dari 526,000 node yang dijangkiti, yang tampaknya merupakan pelayan yang terletak di Taiwan, Rusia, dan India.

Perlindungan Terhadap Serangan Perlombongan Crypto

Sangat mudah untuk melindungi PC daripada serangan malware penambangan berasaskan EternalBlue dengan mengemas kini windows secara berkala dan melakukan imbasan virus menggunakan Windows Defender Antivirus. Pengguna PC juga harus mengelakkan penggunaan perisian ‘retak’ kerana banyak yang membuat akses pintu belakang untuk penggodam.