デジタル経済は、主に中本聡のビットコインホワイトペーパーに示されている概念のおかげで繁栄しています。このホワイトペーパーは、分散型暗号通貨の概念を市場に紹介し、世界経済のデジタル化を先導しました。このため、多くの人々はビットコインホワイトペーパーが正当にタイトルを獲得していると主張するでしょう 歴史的文書.

この ユニークなドキュメント は、実際の現在のモデルに代わる実行可能な代替手段を世界に提供することにより、従来の金融システムの10年にわたるデジタル変革を開始しました。この画期的なホワイトペーパーを見てみましょう.

要約

ビットコインホワイトペーパーの最初のセクションは、サードパーティの金融機関の必要性をどのように軽減するかなど、BTCの目的の概要です。このビットコインの概念の紹介は、ホワイトペーパーで最も引用されているセクションでもあります。ここで、サトシはビットコインに関して次のように述べています。

「純粋にピアツーピアバージョンの電子現金では、金融機関を経由せずに、オンライン支払いをある当事者から別の当事者に直接送信できます。」

次に、Satoshiは、ハッシュベースのプルーフオブワークシステムがどのように機能するかを簡単に説明します。彼は、最長のチェーンがどのように有効なチェーンと見なされるかについての説明を含みます。有効なチェーンは、マイニングプロセス中にネットワークがトランザクションデータを追加し続けるチェーンです。聡はまた、ブロックチェーンが正直なノードに依存していることにも最初に言及しています。 BTCのネットワークが安全であり続けるためには、ネットワークの総ハッシュパワーの51%が正直である必要があります.

導入

このセクションでは、聡は現在の信頼に基づく経済モデルの問題について説明します。具体的には、提供された多くのサービスが不可逆的であるにもかかわらず、不可逆的なトランザクションを実行できないことに言及しています。この不可逆性により、トランザクションコストを増加させるサードパーティによる保護がさらに必要になります。聡は、中央銀行家が経済の運命を無期限に管理し続ける方法として、現在の経済状況におけるこの抜け穴を見ました。.

現在のモデルのエラーを指摘した後、Satoshiは、ハッシュベースのアルゴリズムがシステムへの信頼の必要性を取り除き、それを数式に置き換える方法を説明します。この暗号方程式は、仮想通貨取引の有効性を検証するために使用できます。聡氏は、ネットワークのセキュリティを確保するために、ハッシュパワーの少なくとも51%が集中化されないようにすることの重要性について再度言及します。

トランザクション

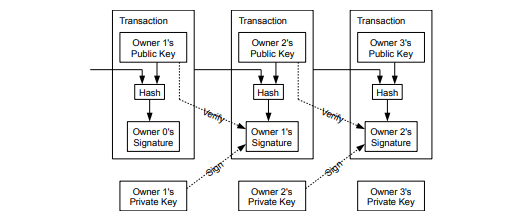

サトシのホワイトペーパーのトランザクションセクションでは、二重支払いに関連する問題について説明しています。彼は、二重支払いを削減する現在の方法では、すべてのトランザクションを維持およびレビューし、資金が利用可能であることを確認するために、中央銀行またはミントがどのように必要かについて説明します。このシステムは、サードパーティの信頼にのみ依存しています.

ビットコインホワイトペーパートランザクションプロトコル図

このシナリオでは、記録を維持し、トランザクションを検証するのは銀行です。聡のビジョンでは、シナリオは逆になります。すべてのトランザクションは、ハッシュベースのプルーフオブワークシステムを利用した公的台帳を介して検証されます。このシステムは、ブロックチェーン上の全員がマイニングプロセスを介してトランザクションを検証できるオープン台帳を作成することにより、BTCの財務構造の透明性を高めます。.

タイムスタンプサーバー

Satoshiは、タイムスタンプ付きサーバーを使用してトランザクションハッシュの記録をキャプチャし、それらを公開することを提案しています。タイムスタンプは、データがその時点で存在していたことの確固たる証拠を提供します。各タイムスタンプには、前のタイムスタンプのデータが含まれています。ブロックチェーンと呼ばれる分散型台帳は、タイムスタンプ付きのブロックが公開される場所です.

プルーフオブワーク

サトシは、ビットコインホワイトペーパーのプルーフオブワークセクションを紹介するときに、アダムバックの初期の暗号通貨の試みであるハッシュキャッシュを引用しています。プルーフオブワークシステムには、数式が含まれます。ノードは互いに競合して方程式を理解し、それによって次のブロックをブロックチェーンに追加します。ビットコインはSHA-256ハッシュアルゴリズムを使用します。この方程式の答えは4つのゼロで始まる必要があり、大量の計算能力が必要です。.

聡は、ノードの大部分が正直である限り、ネットワークがどのようにその整合性を維持するかを説明します。ノードの51%が連携してネットワークへの攻撃を調整していない限り、ビットコインのブロックチェーンは安全なままです。ハッシュパワーが増加すると、ネットワーク 困難 また増加します。この難易度の増加により、BTCのブロック時間は約10分にとどまります.

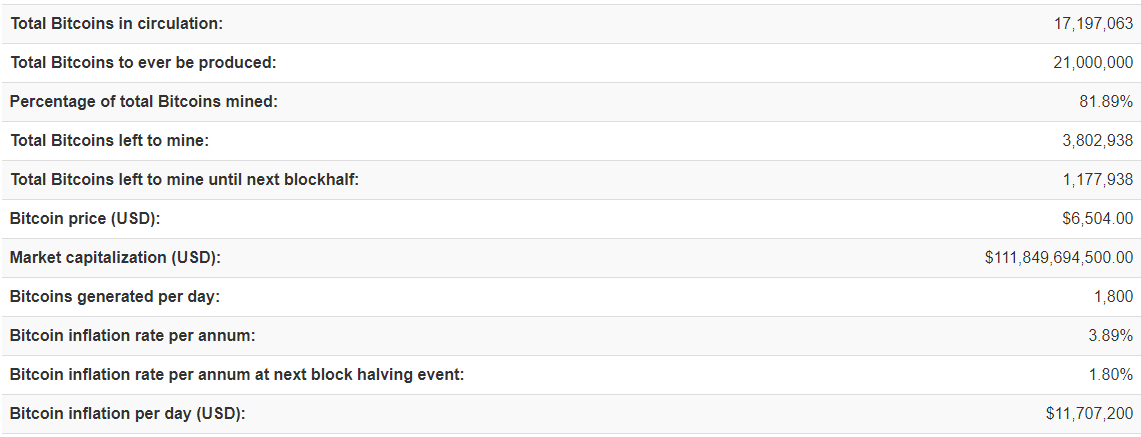

ビットコインブロックリワードを介したビットコインリワードデータ

通信網

ビットコインネットワークは、その設計が驚くほど単純化されています。聡はこのセクションを利用して、ネットワークの正確なフローをレイアウトしました。彼がリストしている6つのステップは次のとおりです。

- 新しいトランザクションはすべてのノードにブロードキャストされます.

- 各ノードは新しいトランザクションをブロックに収集します.

- 各ノードは、そのブロックの難しい作業証明を見つけることに取り組んでいます.

- ノードがプルーフオブワークを見つけると、そのブロックをすべてのノードにブロードキャストします.

- ノードは、ブロック内のすべてのトランザクションが有効で、まだ使用されていない場合にのみブロックを受け入れます.

- ノードは、受け入れられたブロックのハッシュを前のハッシュとして使用して、チェーン内の次のブロックの作成に取り組むことにより、ブロックの受け入れを表現します

中本は、チェーンが競合した場合にBTCネットワークがどのように反応するかを説明します。ノードは、最長のチェーンを有効なチェーンと見なします。トランザクションは、到着順序に基づいてチェーンに適用されます。 2つのノードが競合するチェーンを同時にブロードキャストする場合、最長のチェーンが検証されます。もう一方のチェーンは保存され、次のブロックが追加されたときにそれが最長のチェーンになる場合、それは有効なチェーンになります.

インセンティブ

ノードは、プルーフオブワークアルゴリズムを最初に解決し、次のブロックをブロックチェーンに追加したことに対して報酬を受け取ります。元々これは50ビットコインでした。今日、マイニング報酬は12.5ビットコインです。中本は、BTCのマイニングが金のマイニングとどのように似ているかを説明します。つまり、両方のマイニングアクティビティを実行するためにリソースを費やします。言い換えれば、鉱山労働者は電力と電気のコストを計算するための努力に対して支払います.

このインセンティブシステムにより、51%のハッキングが発生することは現実的ではありません。聡氏は、攻撃者はシステムを損なうのではなく、新しいBTCをマイニングして受け取ることでより多くの利益を得ることができ、その結果、彼らの富を損なうと説明しています。.

ディスクスペースの再利用

聡は、ブロックチェーンが巨大になる可能性があることをよく知っていました。将来のストレージの懸念を軽減するために、彼は古いブロックがトランザクションデータの大部分を破棄して保存する方法を提案しました。聡は、2008年に平均的なPCが2GBのRAMをどのように利用するかを説明します。次に、ムーアの法則を使用して、計算能力が年間1.2GB増加すると推定しました。.

簡素化された支払い検証

次に、Satoshiは、ノードがブロックチェーントランザクション履歴全体を確認せずにトランザクションをすばやく検証できる方法を提案します。ノードは、最長のチェーンのトランザクションのブロックヘッダーを保持することが許可されています。繰り返しになりますが、Satoshiは、BTCブロックチェーンを分散化しておくことの重要性について言及しています。今回は、攻撃者が51%の制御を獲得した場合に、攻撃者が特定の期間ネットワークを圧倒する可能性があることを説明します。.

値の組み合わせと分割

ビットコイントランザクションには複数の入力と出力が含まれているため、トランザクションを組み合わせたり分割したりして、ブロックチェーンの輻輳を減らすことができます。ほとんどのトランザクションは、複数の場所からの入力を組み合わせます。出力は2つだけです。 1つは支払いであり、もう1つはトランザクションからの変更です。.

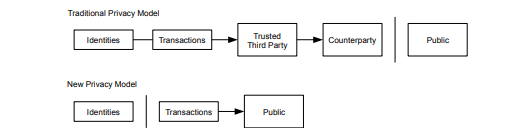

プライバシー

ビットコインは匿名ではありません。任意の数のブロックチェーンフォレンジックツールを使用して、ビットコイントランザクションを追跡および追跡できます。ただし、Satoshiのホワイトペーパーには、BTCを匿名化する方法に関するセクションが含まれています。ここで彼は、公開鍵を秘密にすることができると説明しています。このように、BTCは株式市場と同様に機能し、取引のサイズと方向は確認できますが、送信者または受信者を特定することはできません。.

ビットコインホワイトペーパープライバシー図

計算

ホワイトペーパーの計算セクションには、ハッキングシナリオの方程式がいくつか含まれています。聡は、ネットワークが一時的にハッキングされる可能性があると主張しますが、それらの正直なノードは最終的にネットワークをその統合状態に戻します。彼はまた、複雑な方程式を利用して、正直なノードが有効なチェーンに情報を追加し続ける限り、製造されたチェーンが最長のチェーンを維持できないことを示しています。.

結論

ビットコインホワイトペーパーの結論は、トランザクションからサードパーティ組織を削除する機能に集中しています。聡は、彼のシステムがノードを必要に応じて行き来させる方法を説明します。最後に、コンセンサスメカニズムを使用して、ビットコインプロトコルのインセンティブまたはルールの変更を決定する方法について説明します。.

参考文献

聡は、ホワイトペーパーの最後に簡単なリファレンスセクションを含めています。 Adam Beckなど、彼の引用した作品の責任者の多くは、BTCプロジェクトの主要な開発者になりました。.

聡とビットコインホワイトペーパー

ほとんどの人は、ビットコインのホワイトペーパーが世界経済のデジタル化の最初のステップであることに同意するでしょう。 9年前に市場に参入して以来、ビットコインはなんとか一般的な名前になりました。クリプトマーケットはまだ駆け出しの状態ですが、多くの人がBTCが引き続き関連すると予測しています.