サイバーセキュリティは私を泣きたい

Equifaxハックの実写ショット

私たちは、デジタル情報のセキュリティとプライバシーに対する定期的な注目を集めるデータ侵害と懸念の時代に存在し、高度なサイバー攻撃を防ぐという課題に明らかに耐えられない老朽化したインターネットインフラストラクチャに悩まされています。 EquifaxからWannaCryまで、サイバーセキュリティの幻想は目の前で解消されています.

個人情報のハッキングや漏洩のニュースがますます明らかになっています。私たちがデータの鍵を託した人々は、そのデータを悪用し、私たちの信頼を裏切っていることがますます明らかになっています。これまで私たちを獲得してきた一元化されたシステムでは、私たちを前進させるのに十分ではないことがますます明らかになっています。.

ブロックチェーンテクノロジーは、デジタルコンテンツの保存とアクセスに伴う信頼を取り除くことで、これらの問題を解決することを約束します。ブロックチェーンは、データをネットワークのエッジに移動し、強力な暗号化を使用してそのデータを個別に制御することにより、データの(明らかに不器用な)手ではなく、エンドユーザーとデータの作成者の手に力を戻すことを目指しています。データの共有に使用するプラットフォーム.

ブロックチェーンはハッキングできないわけではありません

ただし、ブロックチェーンは強力である可能性がありますが、攻撃の影響を受けません。どのテクノロジーにも弱点と攻撃ベクトルがあり、ブロックチェーンも例外ではありません。ここでは、攻撃のさまざまなベクトルを(脅威の昇順で)調査し、これまでの暗号通貨の短いがエキサイティングな歴史からそれぞれの例をいくつか見ていきます。.

シビル攻撃

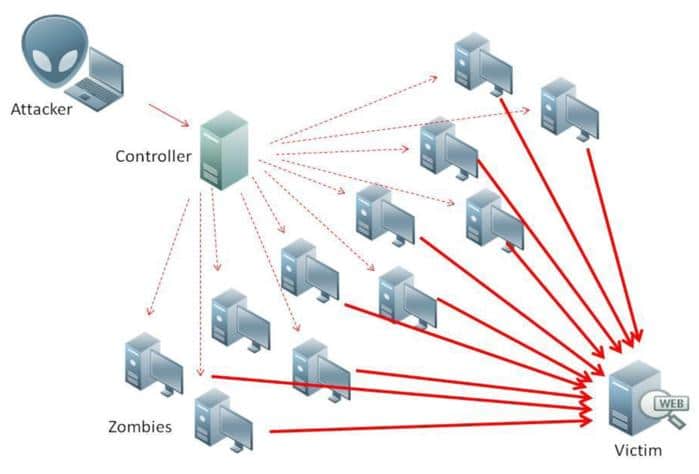

シビル攻撃は、単一のネットワーク上の膨大な数のノードが同じパーティによって所有され、ネットワークを不正なトランザクションで溢れさせたり、有効なトランザクションのリレーを操作したりして、ネットワークアクティビティを妨害しようとする攻撃です。.

暗号通貨システムを開発するときに行われる基本的な設計上の決定の1つは、シビル攻撃を防ぐ方法であるため、これらの攻撃はこれまでのところ理論的であり、ほとんどの場合、見られない可能性があります。.

ビットコインは、プルーフオブワークアルゴリズムによってそれらを防ぎ、ノードがコインを受け取るために(エネルギーの形で)リソースを費やす必要があるため、ノードの大部分を所有することは非常に高価になります。プロジェクトが異なれば、Sybil耐性の処理も異なりますが、ほぼすべてが処理します。.

ルーティング攻撃

ルーティング攻撃は、インターネットサービスプロバイダー(ISP)の侵害または協力によって可能になる攻撃です。ビットコイン(または他のコイン)ノードを世界中のどこでも実行することは技術的には可能ですが、現在の現実では、インターネットトラフィックを送受信するISPに関して、ノードは比較的集中化されています。.

による 研究 ETHZurichによって行われ、13のISPがビットコインネットワークの30%をホストし、3つのISPがネットワークのすべてのトランザクショントラフィックの60%をルーティングします。これは、ISPが侵害されて破損した場合の主要な障害点です。.

ルーティング攻撃は、自律システム間で送信されるインターネットトラフィックを傍受することによって機能します。自律システムは、インターネットのアーキテクチャの最上位ノードであり、比較的簡単に傍受するのに十分な数はありません。これは、野生のインターネットで毎日でも一般的に見られる現象であり、ビットコインや他の暗号通貨トラフィックに対して確実に使用できます.

この方法を使用すると、暗号通貨ネットワークを2つ以上の別々のネットワークに分割し、ネットワーク全体と通信してトランザクションを検証できないため、パーティションのいずれかの側を二重支払い攻撃にさらす可能性があります。コインがネットワークの片側で使われ、商品やサービスが受け取られると、パーティションが削除され、チェーンが短いネットワークの側がネットワーク全体で拒否され、それらのトランザクションが消去されます。.

私たちの知る限り、この種の攻撃は発生しておらず、コインをこの動作の影響を受けないようにするための手順があります。.

直接サービス拒否

Webサイトの場合、これはサーバーへの大量の要求が一定期間にわたって継続的に送信されているように見え、正当な要求が必要なリソースを受信できなくなります。ビットコインノードの場合、これは、ネットワークを氾濫させ、正当なトランザクションが処理されるのを防ぐために、大量の小さなまたは無効なトランザクションが送信されているように見えます.

ビットコインのような主要なネットワークは常にDDoS攻撃の攻撃を受けていますが、ビットコインネットワークの開発で行われた設計上の決定は、DDoS攻撃のリスクを軽減するように機能します。 DDoS攻撃が成功した場合でも、資金の盗難やセキュリティの侵害の脅威はなく、ネットワークアクティビティが停止するだけです。.

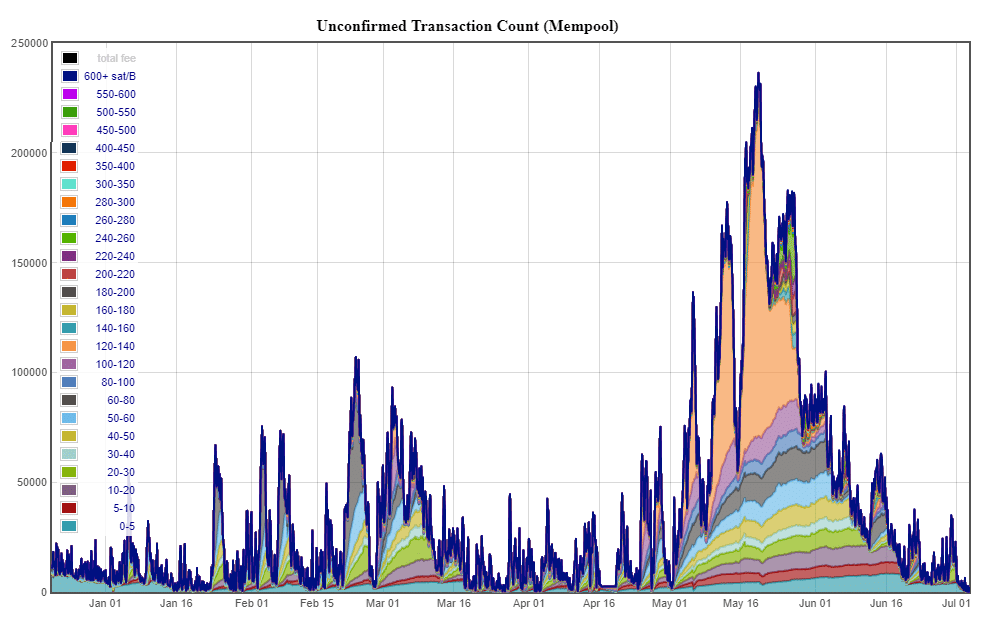

ビットコインのバックログブルース

ただし、セキュリティリスクではありませんが、このサービスの中断は他のアジェンダに使用できます。 「スパム」トランザクション(大量のトランザクションを伴うネットワークのDDoSing)と、2015年から2017年にかけて行われたビットコインに関しては、なんらかの物語があります。.

2015年6月、Coinwallet.eu(現在は廃止されたウォレット会社)は「ストレステスト当時激怒していた論争の的となっているブロックサイズ変更の議論に影響を与えるためにネットワーク上で数千のトランザクションを送信することにより、ビットコインネットワークの」と発表の投稿で、「増加の明確なケースを作るために」ネットワークに対する大規模なスパム攻撃の単純さを実証することにより、ブロックサイズ。」

1か月後、いわゆる「フラッド攻撃」で、80,000の小さなトランザクションがビットコインネットワークで同時に送信され、当時最大のマイニングプールの1つであるF2Poolの努力によってのみクリアされた大量のバックログが作成されました。これは、ブロック全体をすべてのスパムトランザクションの結合とクリアに捧げました.

翌年の間に、ビットコイン分析ツールOXTの作成者であるLaurentMTの分析によると、数千または数百万ものスパムトランザクション(ほとんどの場合、正当ではなかった可能性のある小さな、役に立たないトランザクション)が送信され、目詰まりしました。ビットコインUTXOのバックログですが、これらのトランザクションはほとんどの場合、主要なマイニングプールによって無視されていました.

突然、2016年の後半に、ほぼ同時期に、当時の主要なマイニングプールがこれらのスパムトランザクションをブロックに受け入れ始め、ブロックサイズの議論が再び活発化し、多くの人が合法的なトランザクションのスループットを低下させました。プールの一部は、小さなブロッカーの上に「大きなブロッカー」を置いていると噂されていました.

それ以来、ビットコインネットワークはこのバックログをクリアし、ハミングしていますが、大ブロックのファンはビットコインキャッシュに注意を向けています。これは、Jihan Wu(ビットメインの創設者であり、ビットコインハッシュパワーの最大の所有者)が全面的に支援しているプロジェクトです。 。あなた自身の研究をしてください.

51%または多数派攻撃

ブロックチェーンのセキュリティは、チェーンを構築するコンピューターの電源に直接リンクされているため、攻撃者がネットワーク上のハッシュ電源の大部分を制御する脅威があります。これにより、攻撃者はネットワークの他の部分を組み合わせたものよりも速くブロックをマイニングできるようになり、「二重支払い」への扉が開かれます。

二重支払いは、チェーンにトランザクションを送信し、トランザクションが支払う商品またはサービスを受け取り、その後、トランザクションの前の時点でブロックチェーンをフォークするために過半数のハッシュパワーを使用することを含む暗号通貨を詐取する方法です。これにより、チェーン履歴からそのトランザクションが効果的に消去され、攻撃者は同じコインで2回目のトランザクションを行うことができます。.

ハッシュパワーの大部分を取得しても、攻撃者がコインを作成したり、アドレスにアクセスしたり、他の方法でネットワークを侵害したりすることはできません。これにより、この方法で発生する被害が制限されます。このような攻撃の最大の影響は、攻撃されたネットワークに対する信頼の喪失と、それに続くネットワーク上のトークンの資産価格の急落である可能性があります。.

この種の多数派攻撃は、実行するのに非常に費用がかかり、その結果、実際には、比較的小さく、ハッシュパワーの低いコインだけがこの攻撃ベクトルの影響を受けやすくなります。ビットコインのような主要なコインは、ハッシュパワーの大部分を持っている攻撃者は、攻撃を試みるよりも、単にすべてのブロックをマイニングしてビットコインを受け取るインセンティブが高いため、51%の攻撃を恐れることはほとんどありません。攻撃のニュースが出た場合、盗まれたビットコインの価格は崩壊します.

野生の51%

野生での51%の攻撃のより興味深い例の1つは、自分たちを「51クルー」と呼んだハッカーのグループの好意によるものです。2016年の後半に、51クルーは身代金のために小さなイーサリアムクローンを保持し始めました。ネットワークを追い詰めるのに十分なハードウェアを借りるための低ハッシュレートと集中型マイニング配布.

彼らの「意図はプロジェクトを破壊することではない」と主張し、彼らはただお金を稼ぐためにこれを行っていた、彼らは彼らの活動を止めてプロジェクトを平和に残すことと引き換えにビットコインを要求した。要求が満たされない場合、彼らは、乗組員がすでに取引所で行った大規模な販売の前のポイントまでコインのブロックチェーンをフォークします.

問題のプロジェクトであるクリプトン(現在は機能していない)とシフト(まだ少量で取引されている)は、どちらも身代金の支払いを拒否し、その後ブロックチェーンをフォークしました。プロジェクトチームは、ネットワークの分散化を強化し、そのような悪用を防ぐためにプロトコルに変更を加えるためにスクランブルをかけましたが、かなりの打撃を受ける前ではありませんでした.

暗号化の脆弱性

これまでに概説した攻撃は、主に二重支払いまたはネットワークサービスの削減の領域を対象としています。攻撃は実行するのに費用がかかり、ネットワーク独自の自己修復機能によって迅速に修正されます。それらは暗号通貨への信頼に対する本当の脅威であり、資金の損失を最小限に抑える可能性がありますが、比較的小さなジャガイモです.

他のコンピュータシステムやネットワークと同様に、最大の攻撃ベクトルは人的エラーです。クリプトランドでこれまでに見られた資金の主な損失は、コイン自体のソフトウェアのバグの結果です。暗号通貨のセキュリティにおける暗号化エラーは、プロジェクトを弱体化させるために洗練されたハッカーによって発見および悪用される可能性のあるセキュリティホールを残します.

DAO

おそらく、見苦しいコードによって可能になったハッキングの最も目に見える例は、悪名高いイーサリアムDAOハッキングであるため、まったく新しい暗号通貨を生み出し、今日までイーサリアムプロジェクトに出没しています。.

DAO(分散型自律組織)は、スマートコントラクトを使用してイーサリアムの上に構築されたリーダーレス組織でした。アイデアは、誰もが会社に投資し、資金提供を希望するプロジェクトに投票できるようにすることでした。これらはすべて、DAOスマートコントラクトコードによって安全かつ自動的に管理されます。.

(DAOトークンを購入して)DAOに投資し、後で撤退することにした場合、DAOトークンと引き換えにイーサリアムを返送するメカニズムがありました。これは、2016年6月17日に先駆的なDAOistによって悪用された「スプリットリターン」と呼ばれるメカニズムです。.

スプリットリターンは2段階のプロセスです。適切な量のイーサリアムをトークンホルダーに返し、リターンをトリガーします。次に、トークンを取得し、トランザクションをブロックチェーンに登録して、DAOトークンの残高を更新します。未知のハッカーは、システムをだまして2番目のステップに移動せずに最初のステップを繰り返すことができることに気付きました。これにより、DAOから5000万ドル相当のイーサリアムを、攻撃者のみが制御する別のDAOに吸い上げることができました。.

これは明らかにイーサリアムコミュニティを激怒させ、資金をソフトフォークして回収する計画が立てられました。ソフトフォークは、低侵襲で下位互換性があり、ブロックチェーンからDAOハックを単に「消去」したはずです。しかし、計画が立てられると、それは飛ばず、ハードフォークが必要であることがわかりました。これは物議を醸し、DAOハックが実施された元のイーサリアムチェーンの継続であるイーサリアムクラシック(ETC)と、別の日にDAOを継続した新たにハードフォークされたプロジェクトであるイーサリアム(ETH)の作成につながりました。.

本当の脅威はユーザーであり、ハッカーではありません

ブロックチェーンテクノロジーは堅牢で有望であり、これらの攻撃の可能性のあるアプローチのすべてを使用しても、成功した攻撃は歴史上ほとんどありません。これは、ユーザーから莫大な金額が盗まれるのを防ぐことはできませんでした。.

ほとんどの暗号通貨のセキュリティは損なわれていませんが、これらの暗号通貨に関連するサードパーティサービスのウォレット、エクスチェンジ、およびアカウントのセキュリティは、ほとんど笑えるほど悪いままです。何百万ドルもの価値のあるビットコインや他の暗号通貨が、何年にもわたって個人や取引所の侵害されたアカウントから盗まれてきました.

上で概説した攻撃はほとんど理論的であり、積極的に防御されていますが、ビットコインやその他の暗号通貨のセキュリティにおける明白な穴は、人間が注意を払い、警戒することにそれほど優れていないという事実です。パスワードの再利用、フィッシング詐欺の被害者、不注意なWebサイト運営者、および不注意な交換従業員は、暗号経済の健全性に関して、引き続き最も危険な失敗のポイントです。.

前進するにつれて、ブロックチェーンレベルの攻撃が行われる可能性があります。これらは、富と価値を蓄え、移転するこれらの有望な新しい手段を管理または弱体化させることに着手した政府や企業のような巨大な力から来るかもしれません。ただし、長期的には、このような攻撃は、テクノロジーを強化および進化させて、より耐性と堅牢性を高めるように機能するだけです。.

しかし、これ以上に、実際に採用される前に、消費者向け暗号製品の使いやすさとセキュリティに大きな飛躍が必要です。誤ってパスワードを共有したり、ラップトップを開いたままにしておくと、命の節約が失われる可能性がある限り、暗号通貨で実行される世界に入ることができません.