اکنون هکرها از نرم افزار توسعه یافته توسط آژانس امنیت ملی آمریکا (NSA) برای استخراج غیرقانونی ارزهای رمزپایه استفاده می کنند. طبق گزارشی که اخیراً منتشر شده است توسط اتحاد تهدیدات سایبری (CTA) ، جمع آوری شده توسط جمعی از متخصصان امنیت سایبری از McAfee ، Cisco Talos ، NTT Security ، Rapid7 و Sophos ، و غیره ، کشف بدافزارهای رمزنگاری استخراج در یک و نیم سال گذشته به بیش از 400 درصد رسیده است.

بازیگران مخرب در حال ربودن منابع پردازنده رایانه از طریق نفوذ زیرساخت های شبکه اینترنت و هک های رایانه ای ، از جمله راه های دیگر هستند. یکی از روندهای نگران کننده ، استفاده از سو Nاستفاده NSA است که اوایل سال گذشته توسط Shadow Brokers لقب EternalBlue به بیرون درز کرده است..

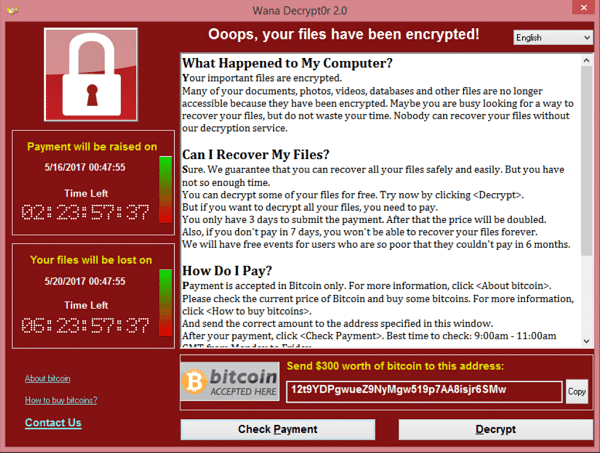

بزودی پس از انتشار کد منبع ، مجرمان اینترنتی با استفاده از این ابزار حمله ویرانگر باج افزاری را با نام WannaCry آغاز کردند که منجر به آلوده شدن بیش از 200000 کامپیوتر در بیش از 100 کشور جهان شد. سرویس بهداشت ملی انگلیس (NHS) یکی از موسساتی بود که هدف حمله قرار گرفت و در نتیجه خاموش شدن شبکه را تجربه کرد.

بر اساس گزارش های جدید ، از همین سوit استفاده برای مهار قدرت استخراج رمزنگاری با استفاده از بدافزارهایی موسوم به WannaMine. رایانه هایی که آلوده شده اند ممکن است کند شوند و یا مشکلات بیش از حد سخت افزاری را تجربه کنند. با این حال ، برخی از حملات پیچیده تر هستند. آنها میزان استفاده از ماوس یا پردازنده را کنترل می کنند و هنگامی که قدرت پردازش از یک آستانه خاص فراتر رود ، به طور خودکار عملیات را متوقف می کنند.

این ویژگی تشخیص آنها را دشوارتر می کند ، به آنها اجازه می دهد تا دوام بیاورند و در نهایت بازده بیشتری برای مجرمان اینترنتی ایجاد کنند. به طور کلی ، آلودگی به بدافزار EternalBlue به دلیل توانایی کار بدون بارگیری فایل های برنامه ثانویه ، دشوار است.

بدافزار WannaCry منجر به آلوده شدن بیش از 200000 کامپیوتر در بیش از 100 کشور جهان شد. (اعتبار تصویر: ویکیپدیا).

نحوه کار بدافزار معدن Crypto Mining

WannaMine مشهورترین بدافزار معدن رمزنگاری مبتنی بر EternalBlue است. مشخص شده است که از طرق مختلفی گسترش می یابد. یکی از این موارد توسط کاربران اینترنت است که نرم افزارهای تقلبی را از منابع غیررسمی ، پیوست های ایمیل و ارائه درخواست های بروزرسانی نرم افزار گمراه کننده بارگیری می کنند.

برای عملکرد خود به ابزارهای مدیریت ویندوز متکی است و خود را در فرآیندهای قانونی استتار می کند. به همین ترتیب ، در دستگاه های Android یا iOS کار نمی کند. با این حال ، به هکر امکان بارگیری و بارگذاری پرونده ها در رایانه ، برشمردن فرایندهای در حال اجرا ، اجرای دستورات دلخواه ، جمع آوری اطلاعات خاص سیستم مانند آدرس های IP و نام رایانه را می دهد و به متجاوز اجازه می دهد برخی تنظیمات دستگاه را تغییر دهد.

Wannamine معمولاً استفاده می کند میمیکاتز, یک ابزار هک ویندوز که برای “شکستن” نرم افزار مورد استفاده قرار می گیرد تا کنترل سیستم بیشتری به دست آورد. در ابتدا توسط بنجامین دلپی توسعه یافته است ، Mimikatz می تواند از طریق حافظه خود به رمزهای عبور رایانه دسترسی پیدا کند و آن را به یک botnet برده دهد. همچنین این امکان را دارد که گواهینامه های امنیتی را صادر کند ، Microsoft AppLocker و فرآیندهای مربوط به پلیس محدودیت نرم افزار را نادیده بگیرد و همچنین امتیازات را تغییر دهد..

آمار Cryptojacking

عمل Cryptojacking ظاهرا بسیار شایع است و در ماه نوامبر گذشته ، آمار منتشر شده توسط AdGuard متهم شد بیش از 33000 وب سایت با مجموعاً بیش از 1 میلیارد بازدید کننده ماهانه دارای اسکریپت های رمزنگاری شده بودند. بیشترین زحمت نمی دادند که در این مورد به کاربران هشدار دهند. گفته می شود Monero به عنوان اصلی ترین رمز ارز برای بازیگران Cryptojacking به دلیل ویژگی های نام مستعار و قابلیت استخراج با استفاده از رایانه های متوسط و پایین رده است..

در ماه فوریه ، بیش از 34000 وب سایت با استفاده از CoinHive’s JavaScript miner ، که همچنین برای استخراج Monero استفاده می شود ، مشخص شد. این طبق آماری است که از جستجوی PublicWWW پایگاه داده ، که می تواند برای آشکار کردن قطعات JavaScript در وب سایت ها استفاده شود.

استخراج کننده CoinHive یک روش کاملاً قانونی برای استخراج در مرورگر است. در حال حاضر ، فقط حدود 19000 صفحه وب دارای کد Coinhive ذکر شده است. افت شدید وب سایت ها با استفاده از ماینر احتمالاً با کاهش سودآوری استخراج ارتباط دارد.

دور از Coinhive ، معدنچی Smominru Monero پیدا شده است برای فعال ترین در طبیعت ، و با استفاده از بهره برداری EternalBlue گسترش می یابد. اولین بار استفاده از آن در ماه مه سال گذشته کشف شد و در آن زمان ، طبق گزارشات ، بازیگران پشت آن در یک هفته 8500 دلار مونرو استخراج می کردند. شبکه botnet آنها از بیش از 526000 گره آلوده تشکیل شده است که به نظر می رسد سرورهایی هستند که در تایوان ، روسیه و هند واقع شده اند..

محافظت در برابر حملات استخراج Crypto

با به روزرسانی منظم ویندوز و انجام اسکن ویروس با استفاده از Windows Defender Antivirus ، محافظت از رایانه شخصی در برابر حملات بدافزار مبتنی بر EternalBlue آسان است. کاربران رایانه های شخصی همچنین باید از استفاده از نرم افزار ‘cracked’ خودداری کنند زیرا بسیاری از آنها دسترسی درپشتی را برای هکرها ایجاد می کنند.