Een van de eerste dingen die elke crypto-noob over Bitcoin leert, is dat het niet anoniem is. De verwijdering van de darkweb-markt Silk Road is een van de meest gerefereerde casestudy’s van cryptocurrencies die dit feit illustreren. Het vertelt hoe wetshandhavingsinstanties blockchain forensics kunnen gebruiken om de bewegingen van digitaal geld te traceren. Op deze manier kunnen ze ook de eigenaren van portemonnee-adressen achterhalen.

Maar de ontmaskering van Ross Ulbricht op Silk Road is maar één verhaal. Criminelen blijven cryptocurrencies, inclusief Bitcoin, gebruiken en misbruiken voor allerlei snode pogingen. Daarom biedt blockchain-forensisch onderzoek een paar andere fascinerende verhalen over pogingen om de boeven te dwarsbomen.

Het gebruik van Bitcoin laat zijn eigen vingerafdrukken achter. Afbeeldingsbron: Pixabay

Blockchain Forensics in Exchange-hacks

Net als Silk Road, de Mt. Gox-uitwisselingshack heeft ook zijn plaats in het Cryptocurrency Book of Fables (helaas niet echt op het moment van schrijven). Het verhaal van Mt. Gox heeft meer wendingen dan een kurkentrekker, en de saga gaat tot op de dag van vandaag door. Het zorgt voor een fascinerende studie in blockchain forensisch onderzoek, met een hardcore cryptovigilante die meer dan twee jaar van zijn leven doorbracht om te ontdekken wie erachter zat.

In 2014 woonde de Zweedse software-engineer Kim Nilsson in Tokio toen de Mt. Gox-uitwisseling werd stilgelegd en al zijn Bitcoins verdwenen plotseling. Later zou blijken dat hackers sinds 2011 geld van de beurs hadden overgeheveld.

Echter, als reactie op de diefstal van zijn geld, ontwikkelde Nilsson een programma dat de Bitcoin-blockchain kon indexeren en begon hij Mt. Gox. Door elke transactie te doorzoeken, identificeerde hij enkele patronen. Hoewel dit op zichzelf geen informatie opleverde over wie er achter de transacties zaten, slaagde Nilsson er ook in om wat gelekte informatie over de Mt. Gox-database, inclusief een rapport samengesteld door een andere ontwikkelaar.

Het geld volgen

In een moeizame inspanning die hij ondernam naast zijn fulltime baan, verzamelde Nilsson ongeveer twee miljoen Bitcoin-portemonnee-adressen die verband houden met Mt. Gox. Met behulp van een soort handmatige brute-force blockchain forensics volgde hij de stroom Bitcoins uit deze Mt. Gox-adressen. Hij merkte op dat sommige Bitcoins zijn gestolen van Mt. Gox belandde in portefeuilles die ook Bitcoins bevatten die waren gestolen van andere uitwisselingsaanvallen. Door naar transacties te verwijzen, vond hij een notitie bij een transactie die verwees naar iemand die WME heette.

Door verder te graven ontdekte Nilsson dat WME werd geassocieerd met een crypto-uitwisseling in Moskou. Hij ontdekte dat WME rekeningen had bij deze beurs, genaamd BTC-e. Nilsson kwam er ook achter dat sommige Mt. Gox Bitcoins waren op BTC-e-accounts terechtgekomen.

De slechterik ontmaskeren

Nilsson ging online en probeerde erachter te komen wie er achter de naam WME zat. Het was niet zo moeilijk als het had kunnen zijn. Ironisch genoeg had WME, in een vlaag van verontwaardiging over een andere uitwisseling die hem had opgelicht, per ongeluk zijn echte naam op een mededelingenbord achtergelaten. Nilsson ontdekte eindelijk het individu achter de Mt. Gox hack: Alexander Vinnik.

Zelfs voordat Nilsson de naam van Vinnik aan onderzoekers verstrekte, werd er onderzoek gedaan naar BTC-e vanwege betrokkenheid bij verschillende andere criminele activiteiten op het gebied van cryptocurrency. Eind 2016 hadden de Amerikaanse autoriteiten voldoende bewijs om een arrestatiebevel tegen Alexander Vinnik uit te vaardigen.

Hij woonde toen echter in Rusland, dus de onderzoekers wachtten tot hij het land verliet voor een vakantie in Griekenland. Hij werd in juli 2017 aangehouden en zit sindsdien in Griekenland vast. Zowel Rusland als de VS hebben geprobeerd hem uit te leveren.

Live action-recreatie die het dramatische moment van Vinniks arrestatie uitbeeldt. Afbeeldingsbron: Pixabay

De laatste nieuws rapport verklaarde dat de Griekse regering zijn uitlevering aan Rusland had goedgekeurd.

Hoewel dit allemaal klinkt als de plot van een film, dient het om de mate te illustreren waarin de wereld van crypto ongereguleerd is. Er was maar één burgerwacht die zijn eigen blockchain forensisch onderzoek gebruikte en jarenlange toegewijde focus, nodig om een internationale cybercrimineel neer te halen.

Professionele Blockchain Forensics

Jonathan Levin was ook een van de onderzoekers van Mt. Gox, die namens de beheerders van de beurs werkt. Levin ging verder Kettinganalyse, een blockchain forensisch bedrijf, dat software levert die nu het soort uitgebreide blockchain-analyse kan uitvoeren dat Nilsson zelf deed.

Blockchain Intelligence Group (BIG) biedt een vergelijkbare service. Deze bedrijven worden gebruikt door wetshandhavingsinstanties, maar ook door cryptocurrency-bedrijven die voordelen zien in het gebruik van blockchain-forensisch onderzoek om klanten te screenen.

Ransomware-aanvallen

Criminelen vinden nu andere manieren om hun bewegingen op de blockchain te verdoezelen. Mixerservices verwarren munten in een poging het spoor van individuele transacties te verwarren. In toenemende mate gebruiken criminelen, zoals degenen achter de WannaCry-ransomwareaanval, ook privacymunten zoals Monero om hun kansen te vergroten om verborgen te blijven..

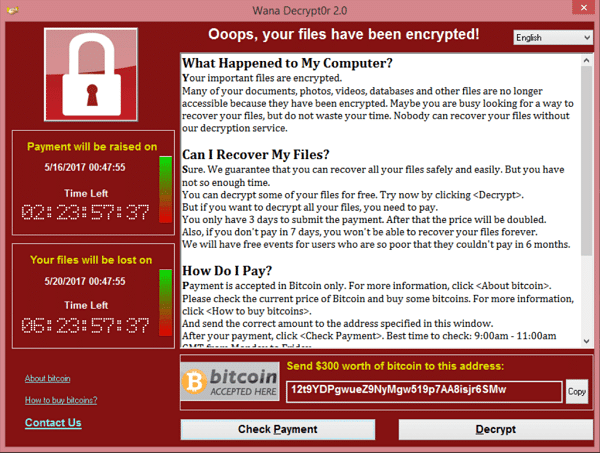

WannaCry ontstond in 2017. Het was een wereldwijde ransomware-aanval die zwakke punten in Microsoft Windows uitbuitte om alle gegevens op de computer van een gebruiker te versleutelen. Nadat de gegevens waren versleuteld, eiste het programma betaling in Bitcoin om de gegevens te ontsleutelen.

Microsoft bracht snel patches uit, maar tegen die tijd waren meer dan 200.000 computers getroffen in 150 landen. Het sloeg hard toe. Een schatting stel de economische verliezen op $ 4 miljard.

Screenshot van een machine die is geïnfecteerd door de WannaCry-worm. Afbeeldingsbron: Wikipedia

Hoewel experts afraden om het losgeld van Bitcoin te betalen, leverde de WannaCry-aanval de architecten ongeveer $ 140.000 in Bitcoin op. De architecten blijven onbekend.

In augustus 2017 meldden verschillende bronnen echter bewegingen van Bitcoins vanaf de adressen die aan de aanvallers waren gekoppeld. Ze gebruikten het Zwitserse bedrijf ShapeShift om de munten om te zetten in Monero, wat betekent dat ze nu waarschijnlijk nooit zullen worden gevonden gezien de krappe privacy rond het gebruik van Monero. ShapeShift heeft sindsdien stappen ondernomen om die adressen op de zwarte lijst te zetten.

Het goede, het slechte en de blockchain

De WannaCry-case laat zien dat blockchain-forensisch onderzoek, zoals elke tak van forensisch onderzoek, niet onfeilbaar is. Net als blockchain zelf staat blockchain forensics echter nog in de kinderschoenen. Natuurlijk zullen criminelen altijd creatievere manieren vinden om cryptocurrencies voor snode doeleinden te gebruiken. Hopelijk is er altijd iemand als Kim Nilsson, of bedrijven als Chainalysis of BIG die blockchain forensics gebruiken om ze op te sporen.

Uitgelichte afbeelding met dank aan Pixabay