Hackers gebruiken nu software die is ontwikkeld door de Amerikaanse National Security Agency (NSA) om op illegale wijze cryptocurrencies te delven. Volgens een recent vrijgegeven rapport door de Cyber Threat Alliance (CTA), samengesteld door een collectief van cyberveiligheidsexperts van onder andere McAfee, Cisco Talos, NTT Security, Rapid7 en Sophos, zijn de detecties van cryptomining-malware in de afgelopen anderhalf jaar gestegen tot meer dan 400 procent.

Kwaadwillende actoren kapen computerprocessorbronnen via onder meer indringing van de internetnetwerkinfrastructuur en computerhacks. Een van de meest verontrustende trends is het gebruik van een NSA-exploit die begin vorig jaar is gelekt door Shadow Brokers, genaamd EternalBlue.

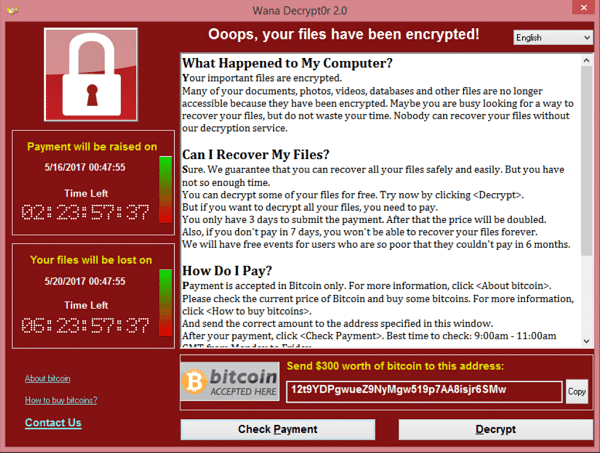

Kort na de release van de broncode gebruikten cybercriminelen de tool om een verwoestende ransomwareaanval te lanceren, WannaCry genaamd, die ertoe leidde dat meer dan 200.000 computers in meer dan 100 landen werden geïnfecteerd. De Britse National Health Service (NHS) was een van de instellingen die het doelwit waren van de aanval en ondervond als gevolg een netwerkuitval.

Volgens nieuwe rapporten wordt dezelfde exploit gebruikt om cryptomining te benutten met behulp van de zogenaamde malware WannaMine. Geïnfecteerde computers kunnen traag worden of problemen met oververhitting van de hardware ondervinden. Sommige aanvallen zijn echter geavanceerder. Ze houden het muis- of CPU-gebruik in de gaten en pauzeren automatisch wanneer de verwerkingskracht een bepaalde drempel overschrijdt.

Deze functie maakt ze moeilijker te detecteren, waardoor ze kunnen blijven bestaan en uiteindelijk meer rendement voor cybercriminelen kunnen genereren. Over het algemeen zijn EternalBlue-malware-infecties moeilijk te detecteren vanwege hun vermogen om te werken zonder secundaire applicatiebestanden te downloaden.

De WannaCry-malware heeft ertoe geleid dat meer dan 200.000 computers in meer dan 100 landen zijn geïnfecteerd.Afbeelding tegoed: Wikipedia).

Hoe de WannaMine Crypto Mining Malware werkt

WannaMine is de meest beruchte op EternalBlue gebaseerde cryptomining-malware. Het is gebleken dat het zich op verschillende manieren verspreidt. Een daarvan is dat internetgebruikers vervalste software downloaden van niet-officiële bronnen, e-mailbijlagen downloaden en misleidende software-updateprompts aanbieden..

Het vertrouwt op Windows-beheertools voor zijn activiteiten en camoufleert zichzelf binnen legitieme processen. Als zodanig werkt het niet op Android- of iOS-apparaten. Het stelt een hacker echter in staat om bestanden te downloaden en te uploaden naar een computer, lopende processen op te sommen, willekeurige opdrachten uit te voeren, systeemspecifieke informatie te verzamelen, zoals IP-adressen en de computernaam, en stelt de indringer in staat om bepaalde apparaatinstellingen te wijzigen.

Wannamine gebruikt meestal Mimikatz, een Windows-hacktool die wordt gebruikt om software te ‘kraken’ om meer systeembesturing te krijgen. Oorspronkelijk ontwikkeld door Benjamin Delpy, heeft Mimikatz toegang tot de wachtwoorden van een computer via het geheugen en deze tot slaaf te maken van een botnet. Het heeft ook de mogelijkheid om beveiligingscertificaten te exporteren, Microsoft AppLocker en processen met betrekking tot softwarebeperkingspolitie te negeren en privileges te wijzigen.

Cryptojacking-statistieken

De cryptojacking-praktijk is blijkbaar ongebreideld en afgelopen november zijn statistieken vrijgegeven door AdGuard aangeklaagd dat meer dan 33.000 websites met in totaal meer dan 1 miljard maandelijkse bezoekers cryptojackingscripts hadden. De meesten namen niet de moeite om gebruikers hiervoor te waarschuwen. Monero zou de geprefereerde cryptocurrency zijn voor cryptojacking-actoren, voornamelijk vanwege de pseudonimiseringsfuncties en het vermogen om te worden gedolven met behulp van middelgrote tot lage computers.

In februari bleken meer dan 34.000 websites de JavaScript-mijnwerker van CoinHive te gebruiken, die ook wordt gebruikt om Monero te minen. Dit was volgens statistieken afgeleid van de PublicWWW-zoekopdracht database, die kan worden gebruikt om JavaScript-fragmenten op websites te onthullen.

De CoinHive-mijnwerker is een grotendeels legitieme manier om in-browser mijnbouw uit te voeren. Momenteel worden slechts ongeveer 19.000 webpagina’s vermeld met de Coinhive-code. De sterke daling van het aantal websites dat de mijnwerker gebruikt, hangt waarschijnlijk samen met de afnemende winstgevendheid van mijnbouw.

Weg van Coinhive, de Smominru Monero-mijnwerker is gevonden om de meest actieve in het wild te zijn, en wordt verspreid met behulp van de EternalBlue-exploit. Het gebruik ervan werd voor het eerst ontdekt in mei vorig jaar, en op dat moment verdienden de actoren erachter naar verluidt $ 8.500 aan Monero in een week. Hun botnet-netwerk bestond uit meer dan 526.000 geïnfecteerde knooppunten, die servers leken te zijn in Taiwan, Rusland en India.

Bescherming tegen Crypto-mijnaanvallen

Het is gemakkelijk om een pc te beschermen tegen op EternalBlue gebaseerde malware-aanvallen op mijnbouw door regelmatig vensters bij te werken en een virusscan uit te voeren met Windows Defender Antivirus. Pc-gebruikers moeten ook het gebruik van ‘gekraakte’ software vermijden, omdat veel van hen achterdeurtoegang creëren voor hackers.