Hakeri sada koriste softver koji je razvila Američka agencija za nacionalnu sigurnost (NSA) za ilegalno miniranje kriptovaluta. Prema nedavno objavljenom izvješću od strane Saveza za cyber prijetnju (CTA), koji je sastavio kolektiv stručnjaka za kibernetičku sigurnost iz McAfeea, Cisca Talosa, NTT Securitya, Rapid7 i Sophosa, između ostalog, otkrivanja malware-a za kriptokop skočili su na preko 400 posto u posljednjih godinu i pol.

Zlonamjerni glumci otimaju resurse računalnih procesora putem upada u internetsku mrežnu infrastrukturu i računalnih hakova, između ostalog. Jedan od zabrinjavajućih trendova je upotreba eksploatacije NSA-e koju su početkom prošle godine procurili Shadow Brokers pod nazivom EternalBlue.

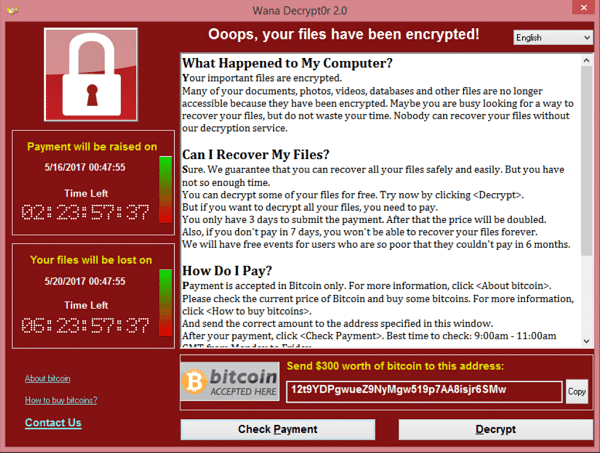

Ubrzo nakon objavljivanja izvornog koda, cyber kriminalci su koristili alat za pokretanje razornog ransomware napada nazvanog WannaCry, što je dovelo do zaraze preko 200 000 računala u preko 100 zemalja. Britanska nacionalna zdravstvena služba (NHS) bila je jedna od institucija na meti napada i zbog toga je došlo do isključenja mreže.

Prema novim izvješćima, isti se exploit koristi za iskorištavanje moći kriptokopavanja pomoću zvanog zlonamjernog softvera WannaMine. Računala koja su zaražena mogu postati spora ili imati problema s pregrijavanjem hardvera. Međutim, neki su napadi sofisticiraniji. Oni nadgledaju upotrebu miša ili CPU-a i automatski zaustavljaju radnje kada procesorska snaga prelazi određeni prag.

Ova ih značajka otežava otkrivanje, omogućujući im da ustraju i u konačnici generiraju veći povrat za cyber kriminalce. Općenito je infekcije zlonamjernim softverom EternalBlue teško otkriti zbog njihove sposobnosti za rad bez preuzimanja sekundarnih datoteka aplikacija.

Zlonamjerni softver WannaCry doveo je do zaraze preko 200 000 računala u više od 100 zemalja. (Kredit za sliku: Wikipedia).

Kako radi zlonamjerni softver WannaMine Crypto Mining

WannaMine je najozloglašeniji malware za kripto rudarstvo zasnovan na EternalBlueu. Utvrđeno je da se širi na različite načine. Jedan od njih su korisnici interneta koji preuzimaju krivotvoreni softver iz neslužbenih izvora, privitke e-pošte i nudeći obmanjujuće upute za ažuriranje softvera.

Za svoje se poslovanje oslanja na alate za upravljanje sustavom Windows i kamuflira se u legitimne procese. Kao takav, ne radi na Android ili iOS uređajima. No, hakeru omogućuje preuzimanje i prijenos datoteka na računalo, nabrajanje izvršenih procesa, izvršavanje proizvoljnih naredbi, prikupljanje informacija specifičnih za sustav poput IP adresa i naziva računala, a uljezu omogućuje promjenu nekih postavki uređaja.

Wannamine obično koristi Mimikatz, Windowsov alat za hakiranje koji se koristi za ‘probijanje’ softvera radi stjecanja veće kontrole nad sustavom. Izvorno razvijen od Benjamina Delpyja, Mimikatz može pristupiti lozinkama računala putem svoje memorije i zarobiti ga u botnet. Također ima mogućnost izvoza sigurnosnih certifikata, poništavanja Microsoft AppLockera i procesa povezanih s Policijom za ograničenje softvera, kao i izmjenu privilegija.

Cryptojacking Statistika

Praksa kripto dizanja očito je raširena i statistika koju je objavio prošlog studenog AdGuard optužen da je više od 33.000 web stranica s ukupno preko 1 milijarde posjetitelja mjesečno imalo skripte za kriptodokret. Većina se nije potrudila upozoriti korisnike na ovo. Kaže se da je Monero preferirana kriptovaluta za glumce kriptodroba, uglavnom zbog svojih pseudonimizacijskih značajki i mogućnosti miniranja pomoću srednjih i nižih računala.

U veljači je utvrđeno da preko 34 000 web stranica koristi CoinHive-ov JavaScript rudar, koji se također koristi za rudarstvo Monera. To je bilo prema statistikama izvedenim iz PublicWWW pretraga baza podataka koja se može koristiti za otkrivanje JavaScript isječaka na web mjestima.

Rudar CoinHive uglavnom je legitiman način poduzimanja pretraživanja putem preglednika. Trenutno je popisano samo oko 19 000 web stranica koje sadrže Coinhive kôd. Oštar pad web stranica koje koriste rudar vjerojatno je u korelaciji s padom profitabilnosti rudarstva.

Daleko od Coinhivea, rudar Smominru Monero je nađen biti najaktivniji u divljini, a širi se korištenjem EternalBlue exploita. Njegova je upotreba prvi put otkrivena u svibnju prošle godine, a u to su vrijeme glumci iza nje navodno u tjedan dana kopali Monero u vrijednosti od 8.500 dolara. Njihova botnet mreža sastojala se od preko 526 000 zaraženih čvorova, za koje se činilo da su poslužitelji smješteni u Tajvanu, Rusiji i Indiji.

Zaštita od napada na kripto rudarstvo

Lako je zaštititi računalo od napada malware-a na rudarskom softveru temeljenog na EternalBlueu redovitim ažuriranjem prozora i provođenjem skeniranja virusa pomoću programa Windows Defender Antivirus. Korisnici osobnih računala također bi trebali izbjegavati korištenje ‘napuklog’ softvera jer mnogi hakerima stvaraju pristup iza vrata.