암호 화폐 멍청이가 비트 코인에 대해 배우는 첫 번째 사실 중 하나는 익명이 아니라는 것입니다. 다크 웹 마켓 플레이스 실크로드의 철회는이 사실을 보여주는 가장 많이 참조되는 암호 화폐 사례 중 하나입니다. 법 집행 기관이 블록 체인 포렌식을 사용하여 디지털 화폐의 움직임을 추적하는 방법을 알려줍니다. 이런 식으로 지갑 주소의 소유자도 알아낼 수 있습니다..

그러나 Silk Road의 Ross Ulbricht의 가면을 벗기는 것은 하나의 이야기 일뿐입니다. 범죄자들은 모든 종류의 사악한 시도를 위해 비트 코인을 포함한 암호 화폐를 계속 사용하고 남용하고 있습니다. 따라서 블록 체인 포렌식은 사기꾼을 저지하려는 몇 가지 흥미로운 이야기를 제공합니다..

비트 코인을 사용하면 자체 지문이 남습니다. 이미지 출처 : Pixabay

Exchange 해킹의 블록 체인 포렌식

실크로드처럼 Mt. Gox 교환 해킹은 또한 Cryptocurrency Book of Fables (슬프게도 글을 쓰는 시점에서 실제 것이 아닙니다)에 있습니다. 후지산 이야기. Gox는 코르크 따개보다 우여곡절이 많으며이 이야기는 오늘날까지 계속됩니다. 블록 체인 포렌식에 대한 흥미로운 연구를 제공합니다. 하나의 하드 코어 암호화 자경단 누가 배후에 있었는지 밝히기 위해 2 년 이상을 보냈습니다..

2014 년 스웨덴 소프트웨어 엔지니어 Kim Nilsson은 Mt. Gox 교환이 종료되고 그의 모든 비트 코인이 갑자기 사라졌습니다. 나중에 해커가 2011 년부터 거래소에서 자금을 빼앗아 왔다는 사실이 드러났습니다..

그러나 자금 도난에 대응하여 Nilsson은 비트 코인 블록 체인을 인덱싱 할 수있는 프로그램을 개발하고 Mt. Gox. 그는 각 거래를 검색하여 몇 가지 패턴을 식별했습니다. 그 자체로는 거래 배후에 누가 있었는지에 대한 정보를 제공하지는 못했지만 Nilsson은 또한 후지산에 대한 일부 유출 된 정보를 파악할 수있었습니다. 다른 개발자가 작성한 보고서를 포함한 Gox 데이터베이스.

돈을 따라

정규직에 더해 힘든 노력으로 Nilsson은 Mt와 관련된 약 2 백만 개의 비트 코인 지갑 주소를 모았습니다. Gox. 일종의 수동 무차별 대입 블록 체인 포렌식을 사용하여 그는이 산에서 비트 코인의 흐름을 따랐습니다. Gox 주소. 그는 일부 Bitcoin이 Mt. Gox는 다른 거래소 공격으로 인해 비트 코인을 훔친 지갑에 보관되었습니다. 상호 참조 거래를 통해 그는 WME라는 사람을 언급 한 거래에 첨부 된 메모를 발견했습니다..

추가 조사를 통해 Nilsson은 WME가 모스크바에 기반을 둔 암호 화폐 거래소와 관련이 있음을 발견했습니다. 그는 WME가 BTC-e라는이 거래소에 계정을 보유하고 있음을 발견했습니다. Nilsson은 또한 일부 Mt. Gox Bitcoins는 BTC-e 계정으로 끝났습니다..

악당의 가면 풀기

Nilsson은 온라인에 접속하여 WME라는 이름 뒤에 누가 있는지 알아 내기 시작했습니다. 그렇게 어렵지 않았습니다. 아이러니하게도, 다른 거래소가 그를 속인 것에 대한 분노의 발작으로 WME는 실수로 게시판에 그의 실명을 남겼습니다. Nilsson은 마침내 Mt. Gox 해킹 : Alexander Vinnik.

Nilsson이 수사관에게 Vinnik의 이름을 제공하기 전에도 BTC-e는 다양한 암호 화폐 범죄 활동에 연루되어 조사 중이었습니다. 2016 년 말까지 미국 당국은 알렉산더 빈닉 체포 영장을 발부 할 충분한 증거를 확보했습니다..

그러나 당시 그는 러시아에 살고 있었기 때문에 수사관들은 그가 그리스에서 휴가를 위해 나라를 떠날 때까지 기다렸다. 그는 2017 년 7 월에 체포되었고 그 이후 그리스에서 구금되어 있습니다. 러시아와 미국은 그를 인도하려고 노력했습니다.

Vinnik이 체포 된 극적인 순간을 묘사 한 실사 레크리에이션 이미지 출처 : Pixabay

그만큼 최근 뉴스 보고서에 따르면 그리스 정부는 러시아로의 인도를 승인했습니다..

이 모든 것이 영화의 줄거리처럼 들리지만 암호 화폐의 세계가 규제되지 않는 정도를 설명하는 역할을합니다. 자신의 블록 체인 포렌식을 사용하는 자경단 한 명이 국제 사이버 범죄자를 저지하기 위해 수년 동안 헌신적으로 집중했습니다..

전문 블록 체인 법의학

Jonathan Levin은 Mt. Gox, 거래소 관리인을 대신하여 일합니다. Levin은 계속해서 시작했습니다. 사슬 분석, Nilsson이 직접 수행 한 광범위한 블록 체인 분석을 수행 할 수있는 소프트웨어를 제공하는 블록 체인 포렌식 회사.

블록 체인 인텔리전스 그룹 (BIG)는 유사한 서비스를 제공합니다. 이 회사는 법 집행 기관뿐만 아니라 블록 체인 포렌식을 사용하여 고객을 선별하는 이점이있는 암호 화폐 비즈니스에서도 사용됩니다..

랜섬웨어 공격

범죄자들은 이제 블록 체인에서 자신의 움직임을 가리는 다른 방법을 찾고 있습니다. Mixer 서비스는 개별 거래의 흔적을 혼동하기 위해 코인을 뒤섞습니다. 점점 더 WannaCry 랜섬웨어 공격의 배후와 같은 범죄자들은 Monero와 같은 프라이버시 코인을 사용하여 숨길 가능성을 높이고 있습니다..

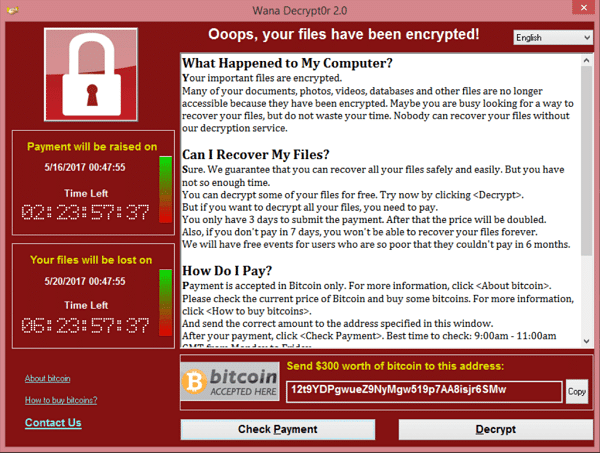

WannaCry는 2017 년에 등장했습니다. 사용자 컴퓨터의 모든 데이터를 암호화하기 위해 Microsoft Windows의 약점을 악용 한 글로벌 랜섬웨어 공격이었습니다. 데이터가 암호화되면 프로그램은 데이터를 해독하기 위해 비트 코인 결제를 요구했습니다..

Microsoft는 신속하게 패치를 출시했지만 그 무렵에는 150 개국에서 200,000 대 이상의 컴퓨터가 영향을 받았습니다. 세게 맞았다. 하나의 견적 경제적 손실을 40 억 달러에 두다.

WannaCry 웜에 감염된 시스템의 스크린 샷. 이미지 출처 : Wikipedia

전문가들은 비트 코인 몸값 요구 사항을 지불하지 말라고 조언했지만 WannaCry 공격은 건축가들에게 비트 코인으로 약 140,000 달러를 벌어 들였습니다. 건축가는 미확인 상태로 남아 있습니다..

그러나 2017 년 8 월 다양한 소식통에서 공격자와 관련된 주소에서 비트 코인의 움직임을보고했습니다.. 그들은 스위스 회사 ShapeShift를 사용했습니다. 동전을 Monero로 변환하는 것입니다. 즉, Monero 사용에 대한 엄격한 프라이버시를 감안할 때 이제는 절대 발견되지 않을 것입니다. ShapeShift는 이후 해당 주소를 블랙리스트에 추가했습니다..

좋은 것, 나쁜 것, 그리고 블록 체인

WannaCry 사례는 모든 법의학 분야와 마찬가지로 블록 체인 법의학이 오류가 없음을 보여줍니다. 그러나 블록 체인 자체와 마찬가지로 블록 체인 포렌식은 아직 초기 단계입니다. 물론 범죄자들은 항상 악의적 인 목적으로 암호 화폐를 사용하는 더 창의적인 방법을 찾을 것입니다. 바라건대 Kim Nilsson과 같은 사람이 있거나 Chainalysis 또는 BIG와 같은 회사가 블록 체인 포렌식을 사용하여 찾을 수 있기를 바랍니다..

Pixabay의 추천 이미지 제공