해커들은 현재 미국 NSA (National Security Agency)에서 개발 한 소프트웨어를 사용하여 암호 화폐를 불법적으로 채굴하고 있습니다. 최근 발표 된 보고서에 따르면 Cyber Threat Alliance 제공 (CTA), McAfee, Cisco Talos, NTT Security, Rapid7 및 Sophos의 사이버 보안 전문가 집단이 수집 한 암호 화폐 채굴 맬웨어 탐지는 지난 1 년 반 동안 400 % 이상으로 급증했습니다..

악의적 인 행위자는 인터넷 네트워크 인프라 침입, 컴퓨터 해킹 등을 통해 컴퓨터 프로세서 리소스를 탈취하고 있습니다. 더 걱정스러운 추세 중 하나는 EternalBlue라고 불리는 Shadow Brokers가 작년 초에 유출 한 NSA 익스플로잇의 사용입니다..

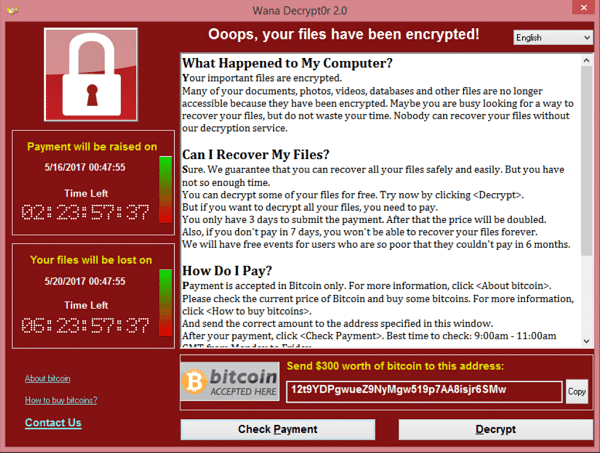

소스 코드가 공개 된 직후, 사이버 범죄자들은이 도구를 사용하여 WannaCry라는 강력한 랜섬웨어 공격을 시작했으며, 이로 인해 100 개 이상의 국가에서 200,000 대 이상의 컴퓨터가 감염되었습니다. 영국 국민 보건 서비스 (NHS)는 공격 대상 기관 중 하나였으며 그 결과 네트워크가 중단되었습니다..

새로운 보고서에 따르면 동일한 익스플로잇이 멀웨어를 사용하여 크립토 마이닝 파워를 활용하는 데 사용되고 있습니다. 워너 마인. 감염된 컴퓨터는 느려지거나 하드웨어 과열 문제가 발생할 수 있습니다. 그러나 일부 공격은 더 정교합니다. 마우스 또는 CPU 사용량을 모니터링하고 처리 능력이 특정 임계 값을 초과하면 작업을 자동으로 일시 중지합니다..

이 기능을 사용하면 탐지하기가 더 어려워 지므로 지속적으로 사이버 범죄자에게 더 많은 수익을 올릴 수 있습니다. 일반적으로 EternalBlue 맬웨어 감염은 보조 응용 프로그램 파일을 다운로드하지 않고 작동 할 수 있기 때문에 탐지하기 어렵습니다..

WannaCry 악성 코드로 인해 100 개 이상의 국가에서 200,000 개 이상의 컴퓨터가 감염되었습니다. (이미지 크레딧: 위키 백과).

WannaMine Crypto Mining Malware의 작동 방식

WannaMine은 가장 악명 높은 EternalBlue 기반 암호화 마이닝 맬웨어입니다. 다양한 수단을 통해 확산되는 것으로 밝혀졌습니다. 그 중 하나는 인터넷 사용자가 비공식 소스, 이메일 첨부 파일에서 불법 복제 소프트웨어를 다운로드하고 오해의 소지가있는 소프트웨어 업데이트 프롬프트를 제공하는 것입니다..

Windows 관리 도구를 사용하여 운영하고 합법적 인 프로세스 내에서 자신을 위장합니다. 따라서 Android 또는 iOS 기기에서는 작동하지 않습니다. 그러나 해커는 파일을 컴퓨터에 다운로드 및 업로드하고, 실행중인 프로세스를 열거하고, 임의의 명령을 실행하고, IP 주소 및 컴퓨터 이름과 같은 시스템 특정 정보를 수집하고, 침입자가 일부 장치 설정을 변경할 수 있습니다..

Wannamine은 일반적으로 미미 카츠, 더 많은 시스템 제어를 위해 소프트웨어를 ‘크랙’하는 데 사용되는 Windows 해킹 도구입니다. 원래 Benjamin Delpy가 개발 한 Mimikatz는 메모리를 통해 컴퓨터의 암호에 액세스하고이를 봇넷에 종속시킬 수 있습니다. 또한 보안 인증서를 내보내고 Microsoft AppLocker 및 소프트웨어 제한 정책과 관련된 프로세스를 재정의하고 권한을 수정할 수 있습니다..

Cryptojacking 통계

크립토 재킹 관행은 분명히 만연하고 있으며 지난 11 월 AdGuard 기소 월간 총 방문자 수가 10 억 명 이상인 33,000 개 이상의 웹 사이트에 크립토 재킹 스크립트가 있습니다. 대부분은 사용자에게 이에 대해 경고하지 않았습니다. Monero는 주로 가명 화 기능과 중저가 컴퓨터를 사용하여 채굴 할 수있는 능력 때문에 크립토 재킹 행위자에게 선호되는 암호 화폐로 알려져 있습니다..

2 월에 34,000 개 이상의 웹 사이트가 Monero를 채굴하는데도 사용되는 CoinHive의 JavaScript 마이너를 활용하는 것으로 확인되었습니다. 이것은 PublicWWW 검색 웹 사이트에서 자바 스크립트 스 니펫을 공개하는 데 사용할 수있는 데이터베이스.

CoinHive 채굴자는 브라우저 내 채굴을 수행하는 거의 합법적 인 방법입니다. 현재 코인 하이브 코드를 특징으로하는 웹 페이지는 약 19,000 개에 불과합니다. 마이너를 사용하는 웹 사이트의 급격한 감소는 아마도 마이닝 수익성 감소와 관련이있을 것입니다..

Coinhive, Smominru Monero 광부에서 발견되었다 야생에서 가장 활동적이고 EternalBlue 익스플로잇을 사용하여 확산됩니다. 그 사용은 작년 5 월에 처음 발견되었으며 당시 그 배후의 행위자들은 일주일에 8,500 달러 상당의 모네로를 채굴 한 것으로 알려졌습니다. 그들의 봇넷 네트워크는 526,000 개가 넘는 감염된 노드로 구성되었으며, 이는 대만, 러시아 및 인도에있는 서버로 보입니다..

암호화 마이닝 공격에 대한 보호

Windows Defender 바이러스 백신을 사용하여 정기적으로 Windows를 업데이트하고 바이러스 검사를 수행하여 EternalBlue 기반 마이닝 맬웨어 공격으로부터 PC를 쉽게 보호 할 수 있습니다. PC 사용자는 해커를위한 백도어 액세스를 생성하기 때문에 ‘크랙’소프트웨어를 사용하지 않아야합니다..